Segurança Corporativa: O Equilíbrio Entre Físico e Digital

Entenda como a integração entre segurança física e eletrônica cria operações mais inteligentes, previsíveis e imunes a falhas — um equilíbrio essencial para proteger pessoas, dados e patrimônio com eficiência estratégica.

Plano De Segurança: O Guia Que Sua Empresa Precisa

Um plano de segurança corporativo vai muito além da proteção física. Ele garante a continuidade do negócio, fortalece a confiança de clientes e colaboradores e integra tecnologia, processos e pessoas em uma estratégia de prevenção e resposta. Descubra como estruturar o seu passo a passo e evitar os erros mais comuns.

Como a Auditoria Fortalece o Controle de Acesso Corporativo

Quer descobrir falhas antes que elas virem problemas? A auditoria de acessos é essencial para proteger dados e operações empresariais. Integrada ao controle de acesso, ela reduz riscos, otimiza processos e fortalece a segurança corporativa com automação e inteligência.

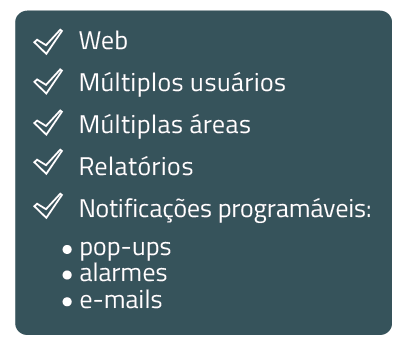

Gestão Multisite: O Segredo do Controle Total

Gerenciar a segurança de várias unidades não precisa ser um desafio. A gestão multisite permite controlar acessos, padronizar políticas e agir em tempo real — tudo a partir de uma única plataforma.

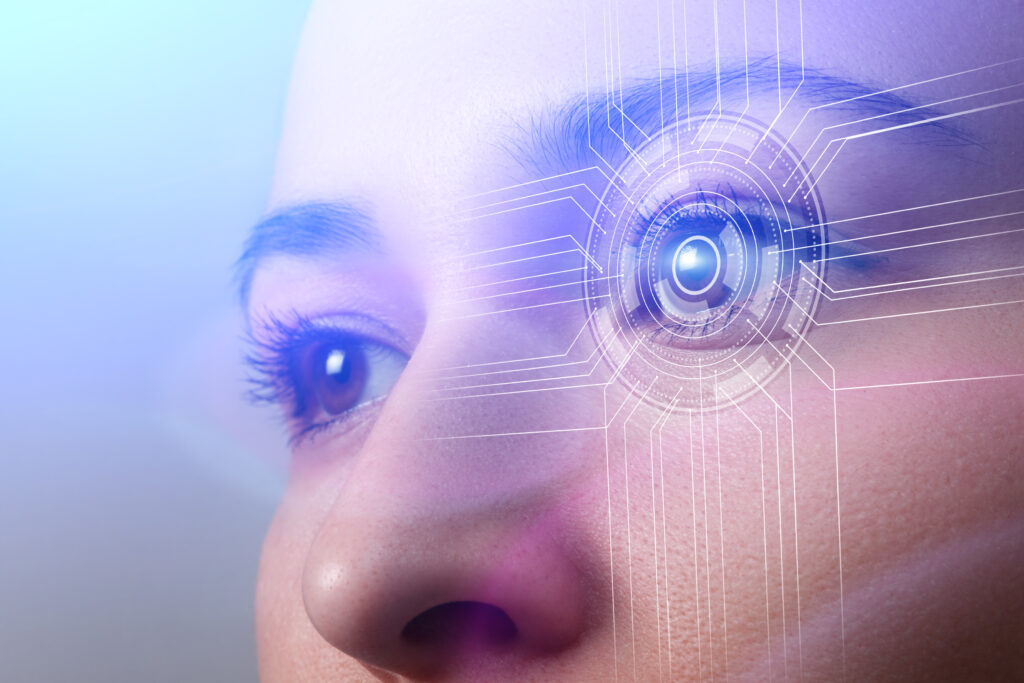

Biometria: A Revolução da Autenticação Corporativa

A biometria está revolucionando a forma como as empresas lidam com segurança e autenticação. Neste artigo, você vai entender o que é essa tecnologia, como ela funciona, quais são seus principais tipos, os benefícios para o controle de acesso e proteção de dados, além dos desafios e aplicações práticas no ambiente corporativo.

Como o Controle de Acesso Garante a Segurança Corporativa

O controle de acesso é essencial para proteger pessoas, dados e recursos. Veja como implementar esse sistema de forma prática e aumentar a segurança da sua empresa.

Perda de Garantia: O Prejuízo da Instalação Não Especializada

Instalar dispositivos de segurança de forma inadequada pode resultar na perda de garantia e em sérios prejuízos operacionais. Confira como evitar esse risco, seguindo boas práticas e escolhendo fornecedores confiáveis.

Controle de Acesso em Aeroportos: Tecnologia e Segurança

A segurança aeroportuária começa pelo controle de acesso. Descubra como tecnologias como biometria, RFID e reconhecimento facial estão protegendo áreas sensíveis e otimizando o fluxo de pessoas em aeroportos modernos.

Segurança Corporativa: Soluções para Escolas

Veja como a segurança corporativa contribui para reduzir vulnerabilidades nas escolas, oferecendo monitoramento eficiente, protocolos claros e sistemas integrados que tornam a rotina escolar mais protegida e confiável para todos.

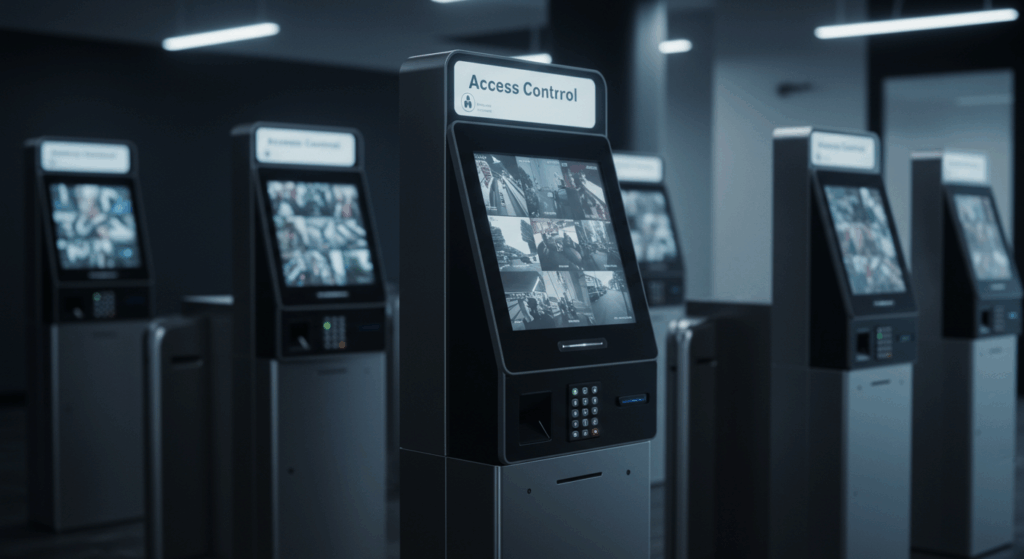

Totem de Autoatendimento para Controle de Acesso

Quer entender como os totens de autoatendimento estão transformando o controle de acesso e o atendimento em empresas, eventos e estabelecimentos? Neste artigo, explicamos o que são, como funcionam, os tipos mais usados e os benefícios que eles oferecem para otimizar processos com mais segurança e praticidade