Em tempos em que a informação é o novo ouro, controlar quem entra, sai e acessa dados dentro da empresa virou questão de sobrevivência. Dessa maneira, mais do que um simples processo de checagem, a auditoria de acessos é hoje um pilar estratégico da segurança corporativa.

Mais do que um processo técnico, ela é o coração do controle de acesso inteligente, ajudando empresas a identificar vulnerabilidades, reduzir riscos internos e otimizar a operação.

Neste artigo, você vai entender o que é auditoria de acessos, como ela fortalece o controle corporativo, quais são suas etapas e tipos, e por que investir em soluções automatizadas é o próximo passo para a segurança moderna.

O Que é Auditoria de Acessos e Por Que Ela é Indispensável?

A auditoria de acessos é um exame sistemático e cuidadoso de todas as atividades realizadas em um sistema de informação. Seu objetivo é verificar se as ações dos usuários estão em conformidade com as políticas de segurança preestabelecidas.

Em termos simples, enquanto o controle de acesso define quem pode entrar e onde pode ir, a auditoria registra e analisa tudo o feito por quem entrou.

Este processo é, portanto, fundamental na identificação de um usuário autenticado e no registro de suas atividades, como data, hora e ações executadas. Sem uma auditoria rigorosa, uma empresa fica vulnerável a violações de dados, fraudes internas e falhas de conformidade, cujas consequências podem variar de perdas financeiras a danos irreparáveis à reputação.

A indispensabilidade da auditoria reside na sua capacidade de fornecer visibilidade. Ela permite que as organizações identifiquem tentativas de acesso não autorizadas, detectem anomalias no comportamento dos usuários e fortaleçam continuamente suas políticas de segurança, garantindo que apenas pessoas autorizadas acessem ativos críticos.

Agora, para entender de verdade como esse processo acontece, é importante observar as etapas e tipos de auditoria mais comuns nas empresas.

Como a Auditoria Aprimora o Controle de Acesso nas Empresas

Uma auditoria eficiente transforma o controle de acesso de um simples mecanismo de entrada e saída em um sistema estratégico de gestão.

Enquanto o controle define quem pode acessar o quê, a auditoria funciona como o pilar que sustenta todos os outros, oferecendo um registro detalhado de cada evento. Isso inclui:

- Quem acessou: identificação do usuário;

- O que acessou: a área, o sistema ou o dado específico;

- Quando ocorreu: data e hora exatas do acesso;

- Status do acesso: concedido ou negado.

Ao analisar esses logs, as equipes de segurança refinam as políticas de acesso baseadas em funções (RBAC), garantindo, assim, que aplique-se o princípio do menor privilégio. Isso significa que os usuários recebem apenas o nível mínimo de acesso necessário para suas funções, reduzindo drasticamente a superfície de ataque e o risco de incidentes de segurança.

Etapas de uma Auditoria de Acessos Eficiente

Conduzir uma auditoria de acessos privilegiados (Privileged Access Management – PAM) é um processo estruturado que garante a avaliação completa das práticas de segurança. Além disso, de acordo com especialistas em cibersegurança, o processo divide-se em quatro fases principais:

Preparação e Planejamento

A primeira fase envolve definir o escopo e os objetivos da auditoria. É crucial, contudo, identificar quais sistemas e dados são críticos e selecionar os frameworks de conformidade, como NIST ou ISO/IEC 27001, que guiarão o processo. Nesta etapa, também se alocam os recursos e a equipe multifuncional (TI, segurança, conformidade) responsável.

Execução e Coleta de Dados

Com um checklist em mãos, a equipe de auditoria começa, por fim, a revisão. Isso inclui verificar os níveis de acesso dos usuários, avaliar as políticas de senhas e chaves, analisar a implementação do controle de acesso baseado em papéis (RBAC) e inspecionar as trilhas de auditoria para garantir que sejam completas e seguras.

Análise e Relatório

Após a coleta, os dados são analisados para identificar falhas, como privilégios excessivos ou políticas de senhas inadequadas. Dessa maneira, avalia-se cada risco com base em seu impacto potencial. Compila-se, então, o resultado em um relatório claro, que apresenta os problemas, a avaliação de risco e as recomendações de melhoria.

Ações de Melhoria e Monitoramento

O relatório não é o fim, mas o começo de um ciclo de melhoria contínua. A fase final consiste em desenvolver e implementar um plano de ação para corrigir as deficiências encontradas. Isso pode incluir o aprimoramento de políticas, a implementação de controles mais rígidos e o monitoramento constante para garantir a eficácia das mudanças.

Além das etapas, é importante conhecer os principais tipos de auditoria aplicados no controle de acesso:

- Preventiva: antecipa riscos e reforça protocolos antes de falhas ocorrerem;

- Corretiva: corrige problemas detectados e ajusta políticas de segurança;

- Contínua: utiliza sistemas automatizados para monitorar acessos em tempo real.

Com processos bem definidos e ferramentas certas, a auditoria se torna uma aliada poderosa para a eficiência e a conformidade corporativa. Mas seus benefícios vão ainda mais longe.

Vantagens de Investir em Soluções Automatizadas de Auditoria

Realizar uma auditoria manual é um processo complexo, demorado e sujeito a erros. É aqui que as soluções automatizadas se destacam, oferecendo eficiência, precisão e capacidade de resposta em tempo real. Ferramentas como sistemas de Gerenciamento de Informações e Eventos de Segurança (SIEM) são essenciais para um monitoramento eficaz.

As plataformas modernas de controle de acesso já integram funcionalidades avançadas de auditoria. Por exemplo, a SafeAcess da Commbox permite o envio de autorizações de acessos e formulários de cadastro para visitantes diretamente pela nuvem.

A solução possui controle de anti-passback, controle de acompanhantes regras de acesso baseadas no AD, possibilita uma auditoria completa, entre diversas outras funcionalidades.

Como você pode ver, investir em automação não apenas simplifica a conformidade com regulamentações, mas também libera a equipe de TI para focar em iniciativas estratégicas, em vez de tarefas repetitivas de verificação.

Auditoria Inteligente: O Futuro da Segurança Corporativa

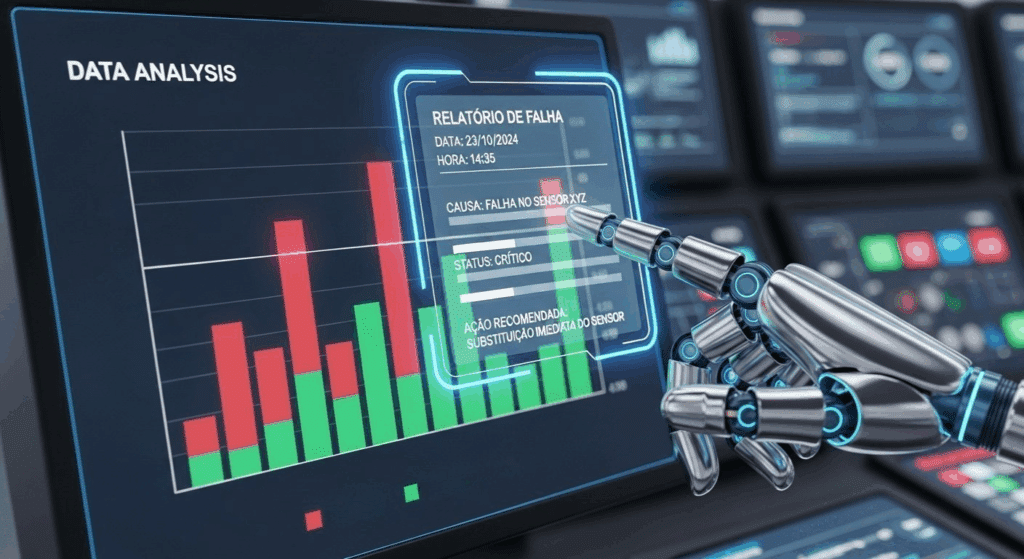

O futuro da segurança corporativa caminha para sistemas cada vez mais inteligentes e proativos. A auditoria está evoluindo de um processo reativo para uma análise preditiva, utilizando inteligência artificial e machine learning para identificar padrões suspeitos e prevenir incidentes antes que ocorram.

Soluções avançadas de Gerenciamento de Acesso Privilegiado (PAM) já oferecem autenticação sem senha (passwordless), eliminando a necessidade de cofres de senhas e reduzindo um vetor de ataque comum. Além disso, a capacidade de monitorar e gravar sessões em tempo real fornece evidências cruciais para investigações forenses.

A integração com outras plataformas, como sistemas de CFTV e alarmes, transforma a segurança em uma solução coesa. Um evento de acesso negado pode, por exemplo, acionar automaticamente a gravação de uma câmera e alertar a equipe de segurança, garantindo uma resposta rápida e eficaz. Essa abordagem integrada e inteligente é o que prepara as empresas para os desafios de segurança do futuro.

Transforme a Auditoria em Vantagem Competitiva com a Commbox

A gestão de acessos e a realização de auditorias não precisam ser processos complexos. Com as ferramentas certas, sua empresa pode alcançar um novo patamar de segurança e eficiência.

Convidamos você a conhecer as soluções SafeAccess e SafeAlarm da Commbox. Simplifique a auditoria de acessos, aumente a segurança e automatize a gestão corporativa com uma plataforma integrada e inteligente.

Fale com um especialista da Commbox e descubra como transformar a auditoria da sua empresa em um diferencial competitivo.

Dúvidas Frequentes

É uma avaliação sistemática que verifica como uma organização gerencia e protege suas contas e permissões de acesso. O objetivo é garantir que apenas usuários autorizados acessem recursos críticos, rastreando suas atividades para fins de segurança e conformidade.

As quatro fases principais de uma auditoria de acessos são: 1) Preparação e Planejamento (definição de escopo e objetivos); 2) Execução (coleta de dados e evidências); 3) Análise e Relatório (identificação de riscos e elaboração de recomendações); e 4) Ações de Melhoria (implementação de correções e monitoramento).

Um sistema de controle de acesso tem como função principal gerenciar quem pode acessar determinadas áreas, informações ou sistemas. Ele funciona com base em dois processos: autenticação (verificar a identidade do usuário) e autorização (definir o que o usuário autenticado tem permissão para fazer).