Em um cenário corporativo cada vez mais orientado por estratégias de segurança adaptativa, o controle refinado dos tipos de acesso tornou-se não apenas uma exigência regulatória, mas uma estratégia crítica para proteger ativos e garantir a continuidade operacional.

Desta maneira, entre as abordagens modernas que vêm ganhando destaque estão os modelos Just-in-Time (JIT) e Just Enough Privilege (JEP) — ambos concebidos para mitigar riscos sem comprometer a produtividade.

Mas afinal, o que cada um propõe? Quando aplicar cada estratégia? E como alinhar essas práticas à infraestrutura tecnológica? Neste artigo, desvendamos essas abordagens. Portanto, continue a leitura e descubra tudo sobre esses tipos de acesso.

Segurança Sob Demanda: O Conceito Por Trás Do Just-In-Time

Com a aceleração digital e o aumento da complexidade operacional, a concessão de privilégios permanentes tornou-se um risco real e constante. Nesse contexto, o modelo just-in-time — que pode ser traduzido como temporário — emerge como uma resposta inteligente e calibrada.

O acesso just-in-time refere-se à prática de conceder permissões temporárias e sob demanda a usuários ou sistemas, estritamente no momento em que a ação precisa ser realizada — e apenas pelo tempo necessário. Sendo, desta maneira, uma solução dinâmica, que protege sem engessar a operação.

Empresas que lidam com dados sensíveis, ambientes multiusuários e operações críticas — como times de DevOps (desenvolvimento de operações), TI (tecnologia da informação), segurança patrimonial e ambientes industriais — têm adotado o JIT como estratégia central de controle de acessos.

Ou seja, em vez de deixar portas permanentemente abertas, o modelo garante que o acesso seja como um interruptor: só é ligado quando necessário e sob condições controladas.

Sendo assim, esse nível de precisão não apenas reduz a superfície de ataque, como também melhora a rastreabilidade e a governança de dados, pilares essenciais para auditorias e conformidade.

Agora que você sabe como funciona o modelo just-in-time, trataremos, a seguir, de outra estratégia igualmente eficiente: o controle baseado em escopo de privilégio. Confira!

Controle Preciso: Como Funciona O Modelo De Apenas Privilégios Suficientes

Se o just-in-time controla quando o acesso é concedido, o modelo de apenas privilégios suficientes, ou Just Enough Privilege (JEP), controla quanto de acesso um usuário realmente precisa.

Desta forma, ele consiste em aplicar com rigor o princípio do menor privilégio: conceder somente as permissões essenciais para que uma tarefa seja executada — e mais nada além disso.

Por causa disso, essa abordagem é especialmente útil em ambientes em que os acessos são frequentes e previsíveis, como operadores de sistemas, técnicos de manutenção, prestadores de serviço terceirizados e até usuários internos com responsabilidades específicas.

Ou seja, em vez de entregar a chave do cofre, o JEP entrega a chave da gaveta — e só daquela gaveta.

Sendo assim, além de aumentar o controle e a segmentação de risco, o JEP reduz drasticamente a probabilidade de movimentações laterais em caso de comprometimento de credenciais. Desta maneira, ao evitar permissões excessivas, a empresa constrói barreiras de contenção natural contra ameaças internas e externas.

Entretanto, mesmo compreendendo os princípios de cada uma dessas abordagens — just-in-time e JET — é preciso saber qual delas utilizar e diferentes situações. Por isso, no próximo tópico, traçaremos um comparativo entre elas.

Escolha Estratégica: Quando Aplicar Cada Abordagem?

Embora JIT e JEP compartilhem o objetivo de reforçar a segurança por meio da restrição de acessos, suas aplicações ideais diferem em função do contexto operacional, da frequência de uso e da maturidade tecnológica da empresa.

Veja o comparativo entre os modelos Just-in-Time e apenas privilégios suficientes na tabela abaixo!

| Critério | Just-in-Time | Apenas Privilégios Suficientes |

| Foco de controle | Tempo de acesso | Escopo do privilégio |

| Indicada para | Acessos sensíveis e pontuais | Acessos recorrentes com funções delimitadas |

| Nível de automação | Alto (necessita integração dinâmica) | Médio (requer mapeamento funcional) |

| Risco mitigado | Exposição prolongada de credenciais | Escalonamento de privilégios |

Como podemos notar, o modelo just-in-time se mostra mais eficiente em situações de manutenção emergencial, troubleshooting, auditorias técnicas e acesso remoto a sistemas críticos. Por outro lado, o JEP oferece maior estabilidade operacional em contextos onde o fluxo de trabalho é previsível e as permissões podem ser pré-configuradas com segurança.

Sendo assim, para uma estratégia madura, muitas empresas optam por combinar as duas abordagens, extraindo o melhor de cada uma para compor uma arquitetura de acesso altamente resiliente.

Mas, afinal, quais são as vantagens e desvantagens que cada modelo apresenta? No próximo tópico, elencamos as principais. Confira!

Vantagens E Desvantagens: O Que Considerar Antes De Implementar Estes Tipos De Acesso?

Adotar uma nova estratégia de controle de acessos requer mais do que boas intenções — exige planejamento, integração tecnológica e visão de longo prazo. Por isso, é fundamental conhecer os pontos fortes e os desafios de cada modelo antes da implementação.

Vantagens do Just-in-Time

- Redução da superfície de ataque: acessos só existem quando são estritamente necessários, sendo desligados logo após;

- Governança aprimorada: cada sessão é registrada, facilitando auditorias e rastreio dos processos;

- Menor risco de credenciais vazadas ou esquecidas: como as credenciais são geradas no momento do uso, é muito mais difícil que ocorra um vazamento.

Desvantagens do Just-in-Time

- Dependência de automações bem configuradas.

- Possível atrito com usuários em casos de urgência mal prevista.

Vantagens do JEP

- Simples de escalar em ambientes com funções bem definidas.

- Reduz chances de uso indevido por excesso de permissões.

- Integra-se facilmente a estruturas legadas.

Desvantagens do JEP

- Exige análise detalhada de cargos e funções.

- Não elimina a exposição contínua, ainda que limitada.

Por fim, avaliar esses fatores é o que permitirá escolher não apenas uma solução segura, mas uma estratégia que realmente entrega valor mensurável para sua empresa. Haja vista que quando se fala em execução confiável, a tecnologia certa faz toda a diferença.

A Escolha Certa Começa Com Uma Solução Sob Medida

Em suma, entender estes conceitos é essencial — mas implementá-los com precisão é o diferencial que define a verdadeira vantagem competitiva. E é nesse ponto que as soluções de controle de acesso inteligente da Commbox fazem a diferença.

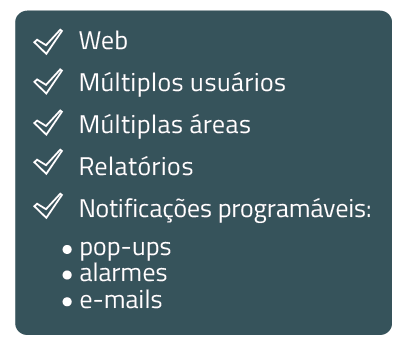

Enfim, seja para configurar acessos temporários com base em critérios personalizados, como horários, áreas e funções (JIT), ou para aplicar regras granulares de permissões específicas (JEP), a Commbox oferece tecnologia robusta, integração transparente e controle centralizado.

Sendo assim, se você deseja transformar seu modelo de acesso em um diferencial estratégico entre em contato com a Commbox agora mesmo, para descobrir as soluções de controle de acesso e segurança ideais para o seu negócio.